今回は、AWSの定番のシステム構成を構成図を使って解説します。こちらの記事を読んで頂くと、初歩的なAWSのシステム構成を理解することができます。

私は現役のAWSエンジニアで、AWS仮想基盤の設計および構築を5年以上経験しています。AWSエンジニアの視点から、すべてのAWS基盤の基本となる構成をご紹介したいと思います。

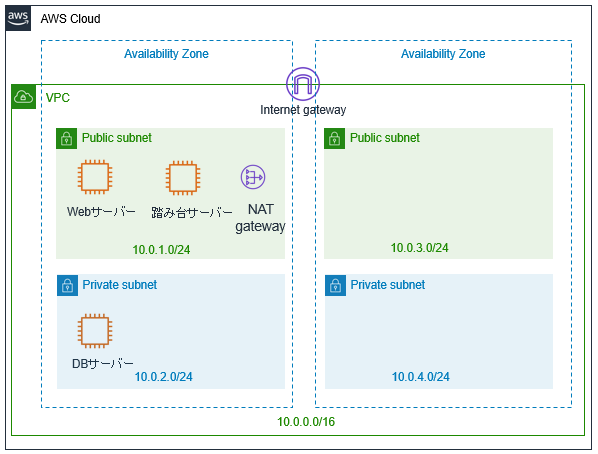

定番のAWSシステム構成を図解

システム構成概要

今回ご紹介するAWSのシステム構成は、VPC内にWEBサーバーとDBサーバーを設置する構成です。EC2サーバーを使用してWordpressを構築する場合は、今回のような構成になることが多いです。

図のようにサブネットをパブリックとプライベートに分ける方式が定番です。各項目を詳しく解説していきます。

・VPCは10.0.0.0/16で作成

・サブネットはプライベートサブネットとパブリックサブネットに分ける

・アベイラビリティゾーンは2つ以上作成する

・プライベートサブネットの外部ネットワーク接続用にNATを作成

・踏み台サーバーを設置する

VPC

VPCは10.0.0.0/16で作成していますが、CIDERは自由に設定できます。プライベートIPアドレスでCIDERを作成することが多いです。VPCの設定としてはこれだけですが、EC2サーバーからS3へ外部インターネット経由で通信させたくないときに、VPCエンドポイントを設定することもあります。

サブネット

サブネットはパブリックサブネットとプライベートサブネットに分けて作成します。CIDRはVPCの範囲内で作成します。パブリックサブネットは、外部インターネットから接続対象となるサーバを設置するゾーンです。プライベートサブネットは、外部インターネットから接続をさせないサーバーやDBを設置するゾーンです。

アベイラビリティゾーン

アベイラビリティゾーンは物理的なデータセンターの拠点を意味しています。パブリックサブネットとプライベートサブネットは同じAZ配下に作成します。ただし、AZで障害が発生した場合の対策として、別のAZにもサブネットを作成しておきます。

WEBサーバー

WEBサーバーは、パブリックサブネットに設置します。ロードバランサーやCloudfrontを設置しない場合は、WEBサーバーにグローバルIPアドレスを割り当てます。

DBサーバー

DBサーバーはプライベートサブネットに配置します。個人情報や重要度の高い情報を格納する場合があるため、データベースは外部インターネットから直接アクセスできないサブネットに配置します。なお、パブリックサブネットにNATゲートウェイを設置することによって、DBサーバーから外部インターネットに接続できるようにします。

踏み台サーバー

VPC内の各サーバーにSSH接続を行う場合は、踏み台サーバーから接続するように設定することで、セキュリティを向上させます。特に、パブリックサブネットに設置するサーバーに対しては、外部インターネットからの接続は必要最小限に絞る必要があります。

NATゲートウェイ

プライベートサブネットに設置するサーバは、グローバルIPを持たないため、外部インターネットにアウトバウンド通信できません。そのため、パブリックサブネットにNATゲートウェイを設置し、NAT経由で外部インターネットに接続できるようにします。ルートテーブルを使って設定します。

まとめ

今回は、定番のAWSシステム構成について大まかな部分を解説しました。あとは開発するシステムの大小によって構成が変わりますが、ベースとなるのは今回ご紹介した構成となりますので、参考にして頂ければと思います。